언론보도

"탈북민 의견 받아요" 北 '스피어 피싱'…다크웹·뉴스로 정보 빼낸다 작성일 : 23-10-03 22:12 / 조회 : 1,861

https://news.mt.co.kr/mtview.php?no=2022051012441970618

[머니투데이, 홍 효 진 기자]

| /사진=게티이미지뱅크 |

북한과 연계된 해커조직의 ‘스피어 피싱’(Spear phishing)이 반복되고 있다. 스피어 피싱은 물 속 물고기를 작살로 찍어 잡는 ‘작살 낚시’에 빗댄 말로 특정 개인·기관 등을 대상으로 삼는 해킹 수법이다. 불특정 다수를 노린 일반 피싱과 달리 공격 대상을 소수로 한정해 공격 효율성을 높이는 방식을 쓴다.

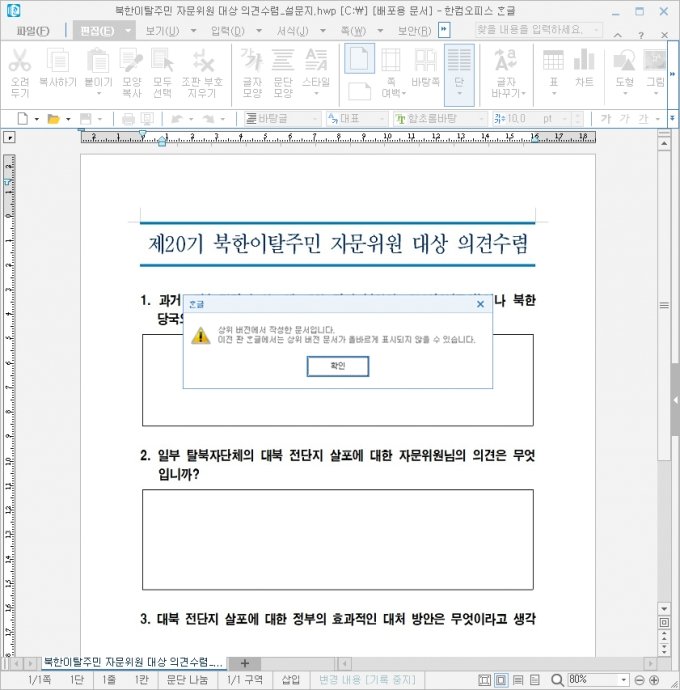

지난 9일 이스트시큐리티에 따르면 북한이탈주민(탈북민) 자문위원들에게 의견을 수렴하는 내용으로 위장한 북한 연계 스피어 피싱 공격 사례가 발견됐다. 이번 공격에는 ‘제20기 북한이탈주민 자문위원 대상 의견수렴_설문지’라는 제목의 한글(HWP) 악성 문서가 활용됐다. 지난달 28일 자유북한운동연합이 “25~26일 경기 김포서 대북전단 약 100만장을 살포했다”고 밝힌 것에 대해 의견을 묻는 것처럼 사칭한 문서였다.

해커조직은 한글의 ‘개체연결삽입’(OLE) 기능을 악용, 문서 실행시 ‘상위 버전에서 작성한 문서입니다’ 등 한글 문서에서 흔히 볼 수 있는 가짜 메시지 창을 띄워 클릭을 유도했다. 이스트시큐리티의 시큐리티대응센터(ESRC)는 이번 공격 수법이 이전 북한 연계 사이버 공격 사례와 일치하다고 보고 있다. 배후로 지목된 조직은 밝혀지지 않았다. 이스트시큐리티 관계자는 “공격 효율성을 높이기 위해 탈북민 관련 내용을 관리하는 정부·기관 등을 노린 공격으로 보인다”고 설명했다.

지난 9일 이스트시큐리티에 따르면 북한이탈주민(탈북민) 자문위원들에게 의견을 수렴하는 내용으로 위장한 북한 연계 스피어 피싱 공격 사례가 발견됐다. 이번 공격에는 ‘제20기 북한이탈주민 자문위원 대상 의견수렴_설문지’라는 제목의 한글(HWP) 악성 문서가 활용됐다. 지난달 28일 자유북한운동연합이 “25~26일 경기 김포서 대북전단 약 100만장을 살포했다”고 밝힌 것에 대해 의견을 묻는 것처럼 사칭한 문서였다.

해커조직은 한글의 ‘개체연결삽입’(OLE) 기능을 악용, 문서 실행시 ‘상위 버전에서 작성한 문서입니다’ 등 한글 문서에서 흔히 볼 수 있는 가짜 메시지 창을 띄워 클릭을 유도했다. 이스트시큐리티의 시큐리티대응센터(ESRC)는 이번 공격 수법이 이전 북한 연계 사이버 공격 사례와 일치하다고 보고 있다. 배후로 지목된 조직은 밝혀지지 않았다. 이스트시큐리티 관계자는 “공격 효율성을 높이기 위해 탈북민 관련 내용을 관리하는 정부·기관 등을 노린 공격으로 보인다”고 설명했다

|

| /사진=이스트시큐리티 제공 |

스피어 피싱은 북한 연계 해커조직이 가장 흔하게 사용하는 수법으로 알려져있다. 일반적인 피싱과 크게 달라보이지 않지만 해커들이 정보를 빼낼 소수의 대상을 특정한다는 점에서 차이를 보인다. 고위공직자나 언론인 등 중요한 정보를 가진 이들이 목표가 된다. 지난달 말 대통령직인수위원회 일부 인수위원들을 대상으로 벌인 해킹 공격에도 이 수법이 사용됐다. 해커조직은 한 서울대 교수의 대학 이메일 계정으로 ‘코로나 양성으로 인한 비대면 문의’라는 제목의 메일을 보내 개인정보 탈취를 시도했다.

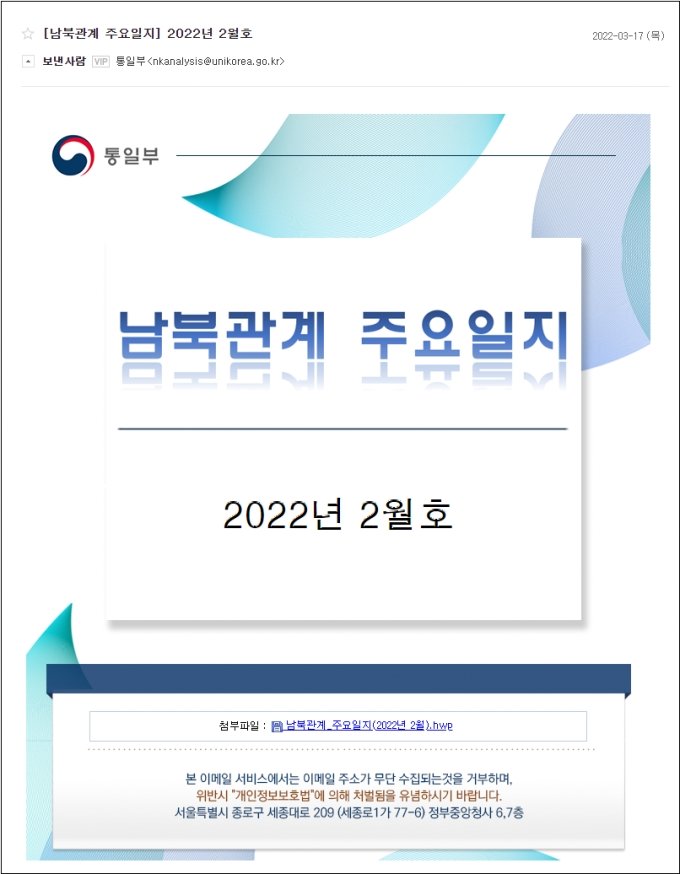

국내 주요 인사들을 대상으로 한 스피어 피싱 시도는 꾸준히 발견되고 있다. 지난 3월, 통일부 공식 문서처럼 위장한 이메일로 대북전문가 및 관련 종사자들의 정보를 탈취하려는 공격 사례가 발견됐다. 이메일은 실제 통일부 화면 디자인을 일부 모방한 모습이었다. 본문 하단에 ‘남북관계_주요일지(2022년 2월).hwp’ 파일을 첨부한 것처럼 속였고, 발신지 주소도 ‘통일부 <nkanalysis@unikorea.go.kr>’ ‘통일연구원<mail-admin@kinu.or.kr>’ ‘국가안보전략연구원 <insspost@inss.re.kr>’ 등 공식 주소처럼 정교하게 조작했다. 같은 달 글로벌 보안 업체 ‘스테어웰’(Stairwell)은 미국 NK뉴스 기자들을 타깃삼은 이메일 해킹 공격을 분석해 북한 연계 해커조직 ‘APT37’를 배후로 지목하기도 했다.

|

| 지난 3월, 통일부 공식 문서처럼 위장한 이메일로 대북전문가 및 관련 종사자들의 정보를 탈취하려는 공격 사례가 발견됐다. /사진=이스트시큐리티 제공 |

보안 전문가들은 이메일을 활용한 스피어 피싱 수법이 더욱 정교해지고 있다고 분석한다. 한국인터넷진흥원(KISA)은 ‘2022~2026 디지털 안심국가 실현을 위한 중장기 로드맵’ 보고서에서 “이메일을 활용한 전형적인 스피어 피싱은 수신자 심리를 교묘하게 파고드는 멀티 트랙전략을 구사하고 있다”며 “해커는 다크웹·소셜네트워크·언론 등에서 특정 대상의 내부정보를 얻고 이를 활용해 정밀하게 공격한다”고 설명했다.

한 보안업계 관계자는 “스피어 피싱의 목적은 금전 탈취라기보다 정부·언론 관계자, 고위공직자 등의 개인정보를 탈취한 뒤 이를 약점 삼아 해커들이 원하는 행동을 유발시키려는 것”이라며 “과거에는 문서를 열고 해킹프로그램 작동 시 화면이 전환되는 등 이용자가 공격 사실을 인지할 수 있었지만, 최근에는 이를 눈치채지 못할 만큼 정교하고 교묘해지고 있다”고 말했다. 첨부된 문서가 정상적으로 보여도 이면에는 해킹 프로그램이 다운로드·실행돼 피해를 입게 되는 것이다.

이어 “사실상 본인과 전혀 관련없거나 의심가는 메일을 최대한 열어보지 않는 것 외에는 차단할 방법이 없는 상황”이라며 “북한 해커들은 스피어 피싱에 앞서 대상을 선정한 뒤 ‘이런 파일은 열어볼 것’이라고 판단하고 계획적으로 움직인다. 북한의 사이버 공격은 수도 없이 진행되고 있고 지속적인 방어가 중요하다”고 덧붙였다.